Sophos excelle dans le rapport 2024 MITRE ATT&CK® Evaluations : Enterprise

Credit to Author: Nicolas Pommier| Date: Thu, 12 Dec 2024 17:45:48 +0000

Sophos a une fois de plus obtenu des résultats exceptionnels lors des dernières évaluations MITRE ATT&CK 2024 pour les Entreprises (catégorie Enterprise). Lors de cette nouvelle évaluation, Sophos XDR a obtenu les résultats suivants :

- Les notes les plus élevées possibles (“Technique“) pour 100 % des activités d’adversaire avec les scénarios d’attaque de ransomware Windows et Linux.

- Les notes les plus élevées possibles (“Technique“) pour 78 activités d’adversaire sur un total de 80 avec les trois scénarios complets.

- La mention “couverture analytique/analytic coverage” pour 79 activités d’adversaire sur un total de 80.

Les résultats très attendus de la sixième édition de “MITRE ATT&CK® Evaluations for Enterprise” ont été publiés, évaluant la capacité de dix-neuf solutions EDR/XDR (Endpoint Detection and Response/Extended Detection and Response) à identifier et signaler avec précision les activités malveillantes de groupes cybercriminels sophistiqués.

Visionnez cette courte vidéo pour découvrir cette évaluation :

Présentation des évaluations MITRE ATT&CK®

Les évaluations MITRE ATT&CK® font partie des tests de sécurité indépendants les plus respectés au monde. Elles reproduisent les tactiques, techniques et procédures (TTP) utilisées par des groupes d’adversaire agissant dans le monde réel et évaluent la capacité de chaque éditeur participant à détecter, analyser et décrire les menaces, avec des résultats alignés sur le langage et la structure du Framework MITRE ATT&CK®.

Il n’existe pas de manière unique d’interpréter les résultats des évaluations ATT&CK, et elles ne sont pas destinées à être des analyses concurrentielles. Les résultats montrent ce que l’évaluation a observé et n’attribuent pas un statut de “gagnant” ou à de “leader“, malgré ce que certains éditeurs pourraient vouloir vous faire croire !

Il existe des nuances dans la manière avec laquelle fonctionne l’outil de chaque éditeur et dans l’efficacité avec laquelle ce dernier présente les informations à l’analyste qui l’utilise. Ainsi, il est important de souligner que les besoins et les préférences individuels jouent un rôle important dans la détermination de la solution la plus adaptée à vous et à votre équipe. En savoir plus sur Sophos XDR (Entended Detection and Response)

Aperçu de l’évaluation

Il s’agissait de la sixième série d’évaluations ATT&CK pour les entreprises (catégorie Enterprise), l’évaluation axée sur les produits MITRE, conçue pour aider les organisations à mieux comprendre comment les offres EDR (Endpoint Detection and Response) telles que Sophos XDR peuvent les aider à se défendre contre les attaques sophistiquées et multi-étapes.

Cette nouvelle édition s’est concentrée sur les comportements inspirés par trois groupes malveillants connus :

- Democratic People’s Republic of Korea (DPRK)

L’évaluation a imité les comportements des adversaires DPRK ciblant macOS via des opérations en plusieurs étapes, notamment l’élévation des privilèges et le vol d’identifiants.

- Les ransomwares CL0P et LockBit

L’évaluation a simulé les comportements courants observés dans les campagnes utilisant les ransomwares CL0P et LockBit et ciblant les plateformes Windows et Linux, notamment l’abus d’outils légitimes et la désactivation de services critiques.

Les participants à cette évaluation

Dix-neuf éditeurs de solutions EDR/XDR ont participé à ce nouveau cycle d’évaluation (par ordre alphabétique) :

Comprendre les résultats

Chaque activité des adversaires (appelée “sous-étape/sub-step”) simulée lors de l’évaluation a reçu l’une des notes suivantes, indiquant la capacité de la solution à détecter, analyser et décrire l’activité des adversaires, avec un résultat aligné sur le langage et la structure du Framework MITRE ATT&CK®.

- Sans objet, “échec” (not applicable/miss) : l’activité de l’adversaire n’a pas été détectée ou l’évaluation de la sous-étape/sub-set n’a pas été achevée.

- Aucune (none) : l’exécution de la sous-étape/sub-set a réussi ; cependant, les preuves fournies ne répondaient pas aux critères de détection documentés, ou aucune preuve de l’activité de l’équipe rouge (Red Team) n’était fournie.

- Général : la solution a identifié de manière autonome que le ou les événements malveillants/suspects se sont produits et a signalé le Quoi, Où, Quand et Qui.

- Tactique : en plus de répondre aux critères d’une note associée à la catégorie “Général“, la solution a également fourni des informations sur l’intention potentielle de l’attaquant ; le Pourquoi, aligné sur les tactiques MITRE ATT&CK.

- Technique (la note la plus élevée possible) : en plus de répondre aux critères d’évaluation associés à la catégorie “Tactique“, la solution a également fourni des détails sur la méthode utilisée par l’attaquant pour atteindre son objectif ; à savoir Comment l’action a été lancée.

Les détections classées dans les rubriques Général, Tactique, ou Technique, sont regroupées sous la définition Analytic Coverage (couverture analytique), qui est une mesure de la capacité de la solution à convertir la télémétrie en détections de menaces exploitables.

Comment Sophos s’est-il comporté lors de cette évaluation ?

Tout au long de l’évaluation, MITRE a exécuté trois scénarios d’attaque distincts (DPRK, CL0P et LockBit), comprenant un total de 16 étapes et 80 sous-étapes.

Sophos XDR a fourni des résultats impressionnants, en affichant :

- Les notes les plus élevées possibles (“Technique“) pour 100 % des activités d’adversaire dans les scénarios d’attaque de ransomware Windows et Linux.

- Les notes les plus élevées possibles (“Technique“) pour 78 activités d’adversaire sur un total de 80 avec les trois scénarios complets.

- La mention “couverture analytique/analytic coverage” pour 79 activités d’adversaire sur un total de 80.

Scénario d’attaque #1 : DPRK (macOS uniquement)

La Corée du Nord est devenue une redoutable cybermenace et, en élargissant son champ d’action à macOS, elle a acquis la capacité de cibler et d’infiltrer d’autres systèmes de grande valeur. Dans ce scénario d’attaque, l’équipe MITRE a utilisé une backdoor provenant d’une attaque de la supply chain, suivie d’une persistance, d’une détection et d’un accès aux identifiants, entraînant la collecte et l’exfiltration d’informations système et de fichiers de trousseau (keychain) macOS.

Ce scénario comprenait 4 étapes avec 21 sous-étapes sur macOS uniquement.

- Sophos XDR a détecté et fourni une riche couverture “analytique” pour 20 des 21 sous-étapes (95 %) dans ce scénario.

- 19 sous-étapes ont été classées au niveau “Technique”, la note la plus élevée possible.

Scénario d’attaque #2 : ransomware CL0P (Windows)

Actif depuis au moins 2019, CL0P est une famille de ransomware affiliée à l’acteur malveillant cybercriminel TA505 (également connu sous le nom de Snakefly) et est largement considérée comme étant exploitée par des groupes russophones. L’équipe MITRE a utilisé des techniques d’évasion, la persistance et une charge virale en mémoire (in-memory) pour effectuer la découverte et l’exfiltration avant d’exécuter le ransomware.

Ce scénario comprenait 4 étapes avec 19 sous-étapes sous Windows uniquement.

- Sophos XDR a détecté et fourni une couverture complète de niveau “technique” (la note la plus élevée possible) pour 100 % des sous-étapes de ce scénario.

Scénario d’attaque #3 : ransomware LockBit (Windows et Linux)

Fonctionnant sur la base d’un Ransomware-as-a-Service (RaaS), LockBit est une variante de ransomware notoire qui est devenue célèbre pour ses outils sophistiqués, ses méthodes d’extorsion et ses attaques de haute dangerosité. L’équipe MITRE a obtenu l’accès en utilisant des identifiants compromis, déployant finalement un outil d’exfiltration et un ransomware pour stopper les machines virtuelles et exfiltrer et chiffrer les fichiers.

Ce scénario comprenait 8 étapes avec 40 sous-étapes sous Windows et Linux.

- Sophos XDR a détecté et fourni une couverture complète de niveau “technique” (la note la plus élevée possible) pour 100 % des sous-étapes de ce scénario.

Pour en savoir davantage, rendez-vous sur sophos.com/mitre et explorez les résultats complets sur le site Web MITRE.

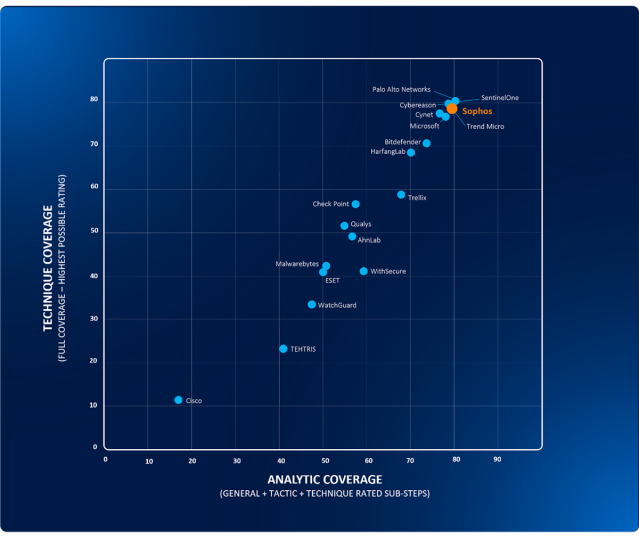

Comment Sophos se positionne en termes de résultats par rapport aux autres participants ?

Pour rappel, il n’existe pas de manière unique d’interpréter les résultats des évaluations ATT&CK. Ainsi, vous verrez certainement différents tableaux, graphiques et autres visualisations créés par les éditeurs participants qui encadreront les résultats de différentes manières.

La qualité de la détection est essentielle pour fournir aux analystes des détails sur le comportement des adversaires afin que les analystes puissent investiguer et répondre rapidement et efficacement. Par conséquent, l’un des moyens les plus utiles pour visualiser les résultats des évaluations ATT&CK® est de comparer le nombre de sous-étapes qui ont généré une détection, fournissant de riches détails sur les comportements des adversaires (couverture analytique) et le nombre de sous-étapes qui ont atteint un niveau de couverture “technique” complète.

MITRE ne classe pas et ne note pas les participants aux évaluations ATT&CK.

Comment utiliser les résultats des évaluations MITRE ATT&CK ?

Lorsque vous déciderez d’évaluer une solution EDR (Endpoint Detection and Response) ou XDR (Extended Detection and Response), les résultats de l’évaluation ATT&CK doivent sans aucun doute être pris en compte aux côtés d’autres éléments de preuve tiers, notamment les avis clients vérifiés et les évaluations d’analystes. Les récentes reconnaissances de tiers concernant Sophos XDR incluent :

- Sophos nommé Leader par le Magic Quadrant 2024 de Gartner dans la catégorie Endpoint Protection Platforms pour la 15e consécutifs fois.

- Sophos seul éditeur nommé Leader pour les catégories Endpoint, Firewall, MDR, XDR et EDR dans les rapports Grid Fall 2024 de G2.

- Sophos nommé Customer’s Choice 2024 par Gartner® Peer Insights™ dans la catégorie EPP (Endpoint Protection Platforms).

Lorsque vous examinez les données disponibles sur le portail MITRE pour chaque éditeur participant, réfléchissez aux questions suivantes qui vous concernent vous, votre équipe et votre organisation :

- L’outil évalué vous aide-t-il à identifier les menaces ?

- Vous présente-t-il les informations comme vous le souhaitez ?

- Qui utilisera l’outil ? Des analystes de niveau 3 ? Des spécialistes IT ou des Sysadmins ?

- Comment l’outil vous permet-il de mener des chasses aux menaces ?

- Des événements disparates sont-ils corrélés ? Les actions sont-elles lancées automatiquement ou bien devez-vous les exécuter vous-même ?

- L’outil EDR/XDR peut-il s’intégrer à d’autres technologies au sein de votre environnement (par exemple, le pare-feu, la messagerie électronique, le Cloud, les services d’identité, le réseau, etc.).

- Envisagez-vous d’utiliser vous-même l’outil ou bien bénéficierez-vous du soutien d’un partenaire MDR (Managed Detection and Response) ?

Pourquoi nous participons aux évaluations MITRE ATT&CK

Les évaluations MITRE ATT&CK comptent parmi les tests de sécurité indépendants les plus respectés au monde, en grande partie grâce à la construction réfléchie de scénarios d’attaque réels et la transparence des résultats. Sophos s’engage à participer aux évaluations MITRE Engenuity ATT&CK aux côtés de certains des meilleurs éditeurs de sécurité du secteur. En tant que communauté, nous sommes unis contre un ennemi commun. Ces évaluations contribuent à nous rendre meilleurs, individuellement et collectivement, pour encore mieux protéger les organisations que nous accompagnons.

Démarrez avec Sophos XDR

Les résultats de cette dernière évaluation confirment davantage la position de Sophos en tant que fournisseur Leader du secteur en matière de solutions EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response) proposées à plus de 43 000 organisations dans le monde.

Visitez notre site Web ou discutez avec un expert pour découvrir comment Sophos peut rationaliser vos actions en matière de détection et de réponse et générer dès aujourd’hui des résultats supérieurs pour votre organisation.

Billet inspiré de Sophos excels in the 2024 MITRE ATT&CK® Evaluations: Enterprise, sur le Blog Sophos.