DHCP, Edge, Office e Hyper-V hanno ricevuto aggiornamenti fondamentali di inizio anno

Credit to Author: Sophos Italia| Date: Tue, 05 Feb 2019 18:34:47 +0000

All’inizio di gennaio, Microsoft ha rilasciato il primo aggiornamento Patch Tuesday del 2019. Per alcuni utenti, queste patch sono ancora in fase di distribuzione. L’aggiornamento comprende correzioni per 48 vulnerabilità di sicurezza trovate in Windows e in altri prodotti Microsoft.

Non si hanno notizie di sfruttamento delle vulnerabilità corrette nell’intera rete.

Di queste, 12 sono vulnerabilità di tipo esecuzione di codice da remoto che interessano le applicazioni di Office (Word, Visual Studio e il motore del database Jet usato nelle app della suite Office).

Un totale di 10 delle vulnerabilità corrette permette l’elevazione dei privilegi, un tipo di vulnerabilità che consente all’autore di un attacco con accesso iniziale a un sistema di ottenere maggior controllo sullo stesso.

Altre 5 vulnerabilità di tipo esecuzione di codice da remoto interessano i due browser Microsoft, ovvero Edge e Internet Explorer.

Vale la pena ricordare ai lettori che il fatto che le patch siano disponibili non implica che il proprio computer le abbia già installate. Per trovare e scaricare le patch di aggiornamento cumulativo di gennaio, si deve cercare “2019-01” nel sito web del Catalogo di Microsoft Update.

Ecco alcuni dettagli aggiuntivi su alcune delle vulnerabilità più importanti:

Client Windows DHCP

Microsoft ha corretto un bug critico di esecuzione di codice da remoto, denominato CVE-2019-0547.

Tale bug è stato trovato dai cacciatori di bug interni di Microsoft. Non sono stati forniti dettagli specifici, ma questa vulnerabilità è rilevante perché i client DHCP si trovano su tutti i computer Windows, come servizi di rete headless. Microsoft deve aver fatto le stesse considerazioni, dato che gli ha assegnato un punteggio Base CVSS alto (9,8), che lo classifica come abbastanza grave da meritare attenzione immediata.

Si potrebbe supporre che una vulnerabilità del client DHCP espone potenzialmente il sistema a compromissioni quando la vittima si connette a una rete rogue (un WiFi pubblico ipoteticamente dannoso), o, verosimilmente, se un computer infetto si comporta da server DHCP malevolo. È altamente probabile che un attacco di questo tipo si verifichi senza essere visibile all’utente o senza richiederne l’intervento.

Browser Edge

Tra gli aggiornamenti importanti di Edge ci sono le correzioni di quattro bug critici. Tre delle vulnerabilità (CVE-2019-0539, CVE-2019-0567, CVE-2019-0568) interessano il motore Chakra JavaScript di Edge, mentre una (CVE-2019-0565) ha conseguenze sul motore di layout EdgeHTML. Chi effettua un attacco da remoto eseguendo un sito web malevolo potrebbe sfruttare una di queste vulnerabilità per ottenere il controllo di un computer Windows tanto sfortunato da esserci finito su.

Motore MSHTML di Internet Explorer

L’azienda ha corretto un bug classificato come “Importante” (CVE-2019-0541), che permette a chi effettua un attacco di eseguire del codice da remoto sul computer della vittima. L’exploit sfrutta un componente integrato di Microsoft Office in Internet Explorer, se sono soddisfatte due condizioni: la vittima visita un sito web malevolo e interagisce con la barra del menu del browser. Se è simile ad altri exploit di Office, l’“interazione” potrebbe consistere nel chiudere o disabilitare un avviso di sicurezza, ma non ne siamo sicuri.

Hyper-V

L’azienda ha corretto due bug critici (CVE-2019-0550 e CVE-2019-0551), che potrebbero portare a un situazione di “escape” VM, nella quale il codice su una macchina virtuale guest può saltare sul computer host sul quale è in esecuzione.

Le macchine virtuali sono spesso usate per creare ambienti virtuali isolati nei quali eseguire programmi non sicuri senza il rischio che abbiano alcun effetto sul computer host, per questo ciò è preoccupante per chi usa Hyper-V a questo scopo. La società cinese di sicurezza 360 Qihoo ha rivendicato la segnalazione di un bug escape di Hyper-V a Microsoft, facendo guadagnare al ricercatore una ricompensa per tale scoperta di $200.000. Non male come pagamento! Il programma Bug Bounty di Microsoft offre ricompense per la scoperta di bug in Hyper-V tra le più alte pagate dalla società.

Come risponde Sophos a queste minacce?

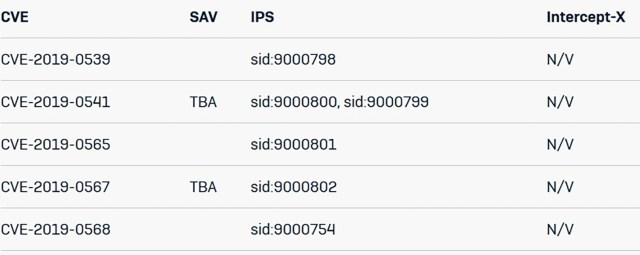

Sophos ha effettuato il seguente rilevamento per affrontare le vulnerabilità riferite sopra. In futuro potrebbero comunque esserci ulteriori vulnerabilità e rilevamenti corrispondenti.

N/V = non convalidato. Il codice proof of concept fornito con gli avvisi MAPP non include exploit attivi, e quindi non è applicabile al test di Intercept X. L’abilità di IX di bloccare l’exploit dipende dalla trasformazione in arma dell’exploit, che non possiamo affrontare finché non lo individuiamo “in the wild”. I rilevamenti SAV e IPS sviluppati per i PoC non garantiscono l’intercettazione degli attacchi in-the-wild.

TBA = da aggiungere

QUANTO CI VUOLE PERCHÉ IL RILEVAMENTO DI SOPHOS SIA OPERATIVO?

Puntiamo ad aggiungere il rilevamento ai problemi critici in base al tipo e alla natura della vulnerabilità il prima possibile. Alcuni rilevamenti potrebbero però non essere disponibili a causa della disponibilità dei dati.

È praticamente impossibile testare con Intercept X a causa della natura dei dati che riceviamo.